saeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...

دستهبندی بلاگ

جستجو در بلاگ

آخرین ارسالها

-

مقاله سئو شده آموزش نوشتن برنامه ARP Poisoning در پایتون به زبان ساده بدهمطالعه بیشتر

مقاله سئو شده آموزش نوشتن برنامه ARP Poisoning در پایتون به زبان ساده بدهمطالعه بیشتر -

مقاله سئو شده آموزش نوشتن ویروس ساده با ++C به زبان ساده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشتر

مقاله سئو شده آموزش نوشتن ویروس ساده با ++C به زبان ساده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشترsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...

-

مقاله سئو شده معرفی مجوزهای دسترسی در لینوکس : بررسی Permission ها در Linux بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشتر

مقاله سئو شده معرفی مجوزهای دسترسی در لینوکس : بررسی Permission ها در Linux بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشترsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...

-

مقاله سئو شده مقایسه الگوریتم های شرده سازی داده به زبان اده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشتر

مقاله سئو شده مقایسه الگوریتم های شرده سازی داده به زبان اده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشترsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...

-

مقاله سئو شده 4 دلیل برای پایین بودن حقوق متخصص ایرانی به زبان خیلی ساده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشتر

مقاله سئو شده 4 دلیل برای پایین بودن حقوق متخصص ایرانی به زبان خیلی ساده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشترsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...

پستهای محبوب

-

GBIC در مقابل SFP : تفاوت چیست؟2024-09-28ارسال شده در: مقالات عمومی533 بازدید 384 پسندشدهSFP ها می توانند از نرخ انتقال داده بیشتر و بالاتر نسبت به GBIC پشتیبانی کنند . GBIC استاندارد فقط از سرعت 100...مطالعه بیشتر

GBIC در مقابل SFP : تفاوت چیست؟2024-09-28ارسال شده در: مقالات عمومی533 بازدید 384 پسندشدهSFP ها می توانند از نرخ انتقال داده بیشتر و بالاتر نسبت به GBIC پشتیبانی کنند . GBIC استاندارد فقط از سرعت 100...مطالعه بیشتر -

سرور HP DL380 Gen112024-09-25ارسال شده در: مقالات عمومی455 بازدید 111 پسندشدهاز جمله سرورهای قدرتمند و پر فروش در دنیا است که به شما امکان بهرهمندی از سختافزار در سطح حرفهای را می دهد. سرور...مطالعه بیشتر

سرور HP DL380 Gen112024-09-25ارسال شده در: مقالات عمومی455 بازدید 111 پسندشدهاز جمله سرورهای قدرتمند و پر فروش در دنیا است که به شما امکان بهرهمندی از سختافزار در سطح حرفهای را می دهد. سرور...مطالعه بیشتر -

سرور HPE DL360 Gen112024-09-25ارسال شده در: مقالات عمومی431 بازدید 58 پسندشدهسرور HPE DL360 Gen11 از جمله سرورهای قدرتمند و پر فروش در دنیا است که به شما امکان بهرهمندی از سختافزار در سطح...مطالعه بیشتر

سرور HPE DL360 Gen112024-09-25ارسال شده در: مقالات عمومی431 بازدید 58 پسندشدهسرور HPE DL360 Gen11 از جمله سرورهای قدرتمند و پر فروش در دنیا است که به شما امکان بهرهمندی از سختافزار در سطح...مطالعه بیشتر -

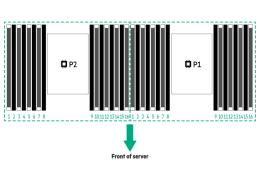

نحوه چیدمان رم در سرور HPE ProLiant Gen102024-10-01ارسال شده در: مقالات عمومی421 بازدید 130 پسندشدهچیدمان رم (RAM) در سرورهای HPE ProLiant Gen10 باید به دقت انجام شود تا از حداکثر عملکرد و سازگاری استفاده کنید. در...مطالعه بیشتر

نحوه چیدمان رم در سرور HPE ProLiant Gen102024-10-01ارسال شده در: مقالات عمومی421 بازدید 130 پسندشدهچیدمان رم (RAM) در سرورهای HPE ProLiant Gen10 باید به دقت انجام شود تا از حداکثر عملکرد و سازگاری استفاده کنید. در...مطالعه بیشتر -

پروتکل SSH چیست و چه کاربردی دارد؟2024-10-02ارسال شده در: مقالات عمومی417 بازدید 80 پسندشدهپروتکل SSH (Secure Shell) یکی از پروتکلهای ارتباطی است که بهصورت امن برای دسترسی به سرورها و سیستمهای شبکهای...مطالعه بیشتر

پروتکل SSH چیست و چه کاربردی دارد؟2024-10-02ارسال شده در: مقالات عمومی417 بازدید 80 پسندشدهپروتکل SSH (Secure Shell) یکی از پروتکلهای ارتباطی است که بهصورت امن برای دسترسی به سرورها و سیستمهای شبکهای...مطالعه بیشتر

پستهای ویژه

-

مقاله سئو شده آموزش نوشتن برنامه ARP Poisoning در پایتون به زبان ساده بده2024-10-18ارسال شده در: مقالات عمومی2 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر

مقاله سئو شده آموزش نوشتن برنامه ARP Poisoning در پایتون به زبان ساده بده2024-10-18ارسال شده در: مقالات عمومی2 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر -

مقاله سئو شده آموزش نوشتن ویروس ساده با ++C به زبان ساده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر

مقاله سئو شده آموزش نوشتن ویروس ساده با ++C به زبان ساده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر -

مقاله سئو شده معرفی مجوزهای دسترسی در لینوکس : بررسی Permission ها در Linux بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر

مقاله سئو شده معرفی مجوزهای دسترسی در لینوکس : بررسی Permission ها در Linux بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر -

مقاله سئو شده مقایسه الگوریتم های شرده سازی داده به زبان اده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر

مقاله سئو شده مقایسه الگوریتم های شرده سازی داده به زبان اده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر -

مقاله سئو شده 4 دلیل برای پایین بودن حقوق متخصص ایرانی به زبان خیلی ساده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر

مقاله سئو شده 4 دلیل برای پایین بودن حقوق متخصص ایرانی به زبان خیلی ساده بده2024-10-18ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهsaeedmirboroon602@gmail.comԴուք դուրս եք եկել համակարգիցՕգտագործել այլ հաշիվՆախքան OpenAI հավելվածն օգտագործելը դուք...مطالعه بیشتر

برچسبهای بلاگ

گالری تصاویر

تصاویر ویژهای وجود ندارد

آخرین نظرات