مقاله سئو شده کاربرد کلید FN در لپ تاپ ها چیست؟ + آموزش فعال سازی Fn در ASUSChatGPT said:ChatGPTبرای نوشتن...

دستهبندی بلاگ

جستجو در بلاگ

آخرین ارسالها

-

مقاله سئو شده کاربرد کلید FN در لپ تاپ ها چیست؟ + آموزش فعال سازی Fn در ASUS بدهمطالعه بیشتر

مقاله سئو شده کاربرد کلید FN در لپ تاپ ها چیست؟ + آموزش فعال سازی Fn در ASUS بدهمطالعه بیشتر -

مقاله سئو شده آموزش راه اندازی نانو سرور ( Nano Server ) در ویندوز سرور بد2024-10-17ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشتر

مقاله سئو شده آموزش راه اندازی نانو سرور ( Nano Server ) در ویندوز سرور بد2024-10-17ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشترویندوز سرور 2016 یا بالاتر: نانو سرور بخشی از این نسخهها است.ابزارهای مدیریتی: نصب Windows PowerShell و Windows...

-

مقاله سئ شده آموزش رع مشکل کندی سرعت وم سرور ( Wamp ) در ویندوز بده2024-10-17ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشتر

مقاله سئ شده آموزش رع مشکل کندی سرعت وم سرور ( Wamp ) در ویندوز بده2024-10-17ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهمطالعه بیشترChatGPT said:ChatGPTبرای نوشتن مقالهای سئو شده در مورد آموزش رفع مشکل کندی سرعت وamp سرور در ویندوز، میتوانید به...

-

مقاله سئو شده چهار مسیری که تلاش های شما در زمینه سئو را بیهوده می کند به2024-10-17ارسال شده در: مقالات عمومی2 بازدید 0 پسندشدهمطالعه بیشتر

مقاله سئو شده چهار مسیری که تلاش های شما در زمینه سئو را بیهوده می کند به2024-10-17ارسال شده در: مقالات عمومی2 بازدید 0 پسندشدهمطالعه بیشترمقاله سئو شده چار مسیری که تلاش های شما د زمینه سئو را بیهوده می کندChatGPT said:ChatGPTچهار مسیری که تلاشهای شما...

-

مقاله سئو شده آموزش راه اندازی هات اسپات میکروتیک و اتصال به IBSng بده2024-10-17ارسال شده در: مقالات عمومی4 بازدید 0 پسندشدهمطالعه بیشتر

مقاله سئو شده آموزش راه اندازی هات اسپات میکروتیک و اتصال به IBSng بده2024-10-17ارسال شده در: مقالات عمومی4 بازدید 0 پسندشدهمطالعه بیشترمقاله سئو شده آموزش راه اندازی هات اسپات میکروتیک و اتصل به IBSngChatGPT said:ChatGPTبرای نوشتن مقالهای سئو شده...

پستهای محبوب

-

GBIC در مقابل SFP : تفاوت چیست؟2024-09-28ارسال شده در: مقالات عمومی533 بازدید 384 پسندشدهSFP ها می توانند از نرخ انتقال داده بیشتر و بالاتر نسبت به GBIC پشتیبانی کنند . GBIC استاندارد فقط از سرعت 100...مطالعه بیشتر

GBIC در مقابل SFP : تفاوت چیست؟2024-09-28ارسال شده در: مقالات عمومی533 بازدید 384 پسندشدهSFP ها می توانند از نرخ انتقال داده بیشتر و بالاتر نسبت به GBIC پشتیبانی کنند . GBIC استاندارد فقط از سرعت 100...مطالعه بیشتر -

سرور HP DL380 Gen112024-09-25ارسال شده در: مقالات عمومی455 بازدید 111 پسندشدهاز جمله سرورهای قدرتمند و پر فروش در دنیا است که به شما امکان بهرهمندی از سختافزار در سطح حرفهای را می دهد. سرور...مطالعه بیشتر

سرور HP DL380 Gen112024-09-25ارسال شده در: مقالات عمومی455 بازدید 111 پسندشدهاز جمله سرورهای قدرتمند و پر فروش در دنیا است که به شما امکان بهرهمندی از سختافزار در سطح حرفهای را می دهد. سرور...مطالعه بیشتر -

سرور HPE DL360 Gen112024-09-25ارسال شده در: مقالات عمومی431 بازدید 58 پسندشدهسرور HPE DL360 Gen11 از جمله سرورهای قدرتمند و پر فروش در دنیا است که به شما امکان بهرهمندی از سختافزار در سطح...مطالعه بیشتر

سرور HPE DL360 Gen112024-09-25ارسال شده در: مقالات عمومی431 بازدید 58 پسندشدهسرور HPE DL360 Gen11 از جمله سرورهای قدرتمند و پر فروش در دنیا است که به شما امکان بهرهمندی از سختافزار در سطح...مطالعه بیشتر -

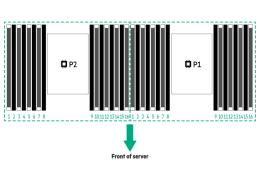

نحوه چیدمان رم در سرور HPE ProLiant Gen102024-10-01ارسال شده در: مقالات عمومی421 بازدید 130 پسندشدهچیدمان رم (RAM) در سرورهای HPE ProLiant Gen10 باید به دقت انجام شود تا از حداکثر عملکرد و سازگاری استفاده کنید. در...مطالعه بیشتر

نحوه چیدمان رم در سرور HPE ProLiant Gen102024-10-01ارسال شده در: مقالات عمومی421 بازدید 130 پسندشدهچیدمان رم (RAM) در سرورهای HPE ProLiant Gen10 باید به دقت انجام شود تا از حداکثر عملکرد و سازگاری استفاده کنید. در...مطالعه بیشتر -

پروتکل SSH چیست و چه کاربردی دارد؟2024-10-02ارسال شده در: مقالات عمومی417 بازدید 80 پسندشدهپروتکل SSH (Secure Shell) یکی از پروتکلهای ارتباطی است که بهصورت امن برای دسترسی به سرورها و سیستمهای شبکهای...مطالعه بیشتر

پروتکل SSH چیست و چه کاربردی دارد؟2024-10-02ارسال شده در: مقالات عمومی417 بازدید 80 پسندشدهپروتکل SSH (Secure Shell) یکی از پروتکلهای ارتباطی است که بهصورت امن برای دسترسی به سرورها و سیستمهای شبکهای...مطالعه بیشتر

پستهای ویژه

-

مقاله سئو شده کاربرد کلید FN در لپ تاپ ها چیست؟ + آموزش فعال سازی Fn در ASUS بده2024-10-17ارسال شده در: مقالات عمومی1 بازدید 0 پسندشدهمقاله سئو شده کاربرد کلید FN در لپ تاپ ها چیست؟ + آموزش فعال سازی Fn در ASUSChatGPT said:ChatGPTبرای نوشتن...مطالعه بیشتر

مقاله سئو شده کاربرد کلید FN در لپ تاپ ها چیست؟ + آموزش فعال سازی Fn در ASUS بده2024-10-17ارسال شده در: مقالات عمومی1 بازدید 0 پسندشدهمقاله سئو شده کاربرد کلید FN در لپ تاپ ها چیست؟ + آموزش فعال سازی Fn در ASUSChatGPT said:ChatGPTبرای نوشتن...مطالعه بیشتر -

مقاله سئو شده آموزش راه اندازی نانو سرور ( Nano Server ) در ویندوز سرور بد2024-10-17ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهویندوز سرور 2016 یا بالاتر: نانو سرور بخشی از این نسخهها است.ابزارهای مدیریتی: نصب Windows PowerShell و Windows...مطالعه بیشتر

مقاله سئو شده آموزش راه اندازی نانو سرور ( Nano Server ) در ویندوز سرور بد2024-10-17ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهویندوز سرور 2016 یا بالاتر: نانو سرور بخشی از این نسخهها است.ابزارهای مدیریتی: نصب Windows PowerShell و Windows...مطالعه بیشتر -

مقاله سئ شده آموزش رع مشکل کندی سرعت وم سرور ( Wamp ) در ویندوز بده2024-10-17ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهChatGPT said:ChatGPTبرای نوشتن مقالهای سئو شده در مورد آموزش رفع مشکل کندی سرعت وamp سرور در ویندوز، میتوانید به...مطالعه بیشتر

مقاله سئ شده آموزش رع مشکل کندی سرعت وم سرور ( Wamp ) در ویندوز بده2024-10-17ارسال شده در: مقالات عمومی3 بازدید 0 پسندشدهChatGPT said:ChatGPTبرای نوشتن مقالهای سئو شده در مورد آموزش رفع مشکل کندی سرعت وamp سرور در ویندوز، میتوانید به...مطالعه بیشتر -

مقاله سئو شده چهار مسیری که تلاش های شما در زمینه سئو را بیهوده می کند به2024-10-17ارسال شده در: مقالات عمومی2 بازدید 0 پسندشدهمقاله سئو شده چار مسیری که تلاش های شما د زمینه سئو را بیهوده می کندChatGPT said:ChatGPTچهار مسیری که تلاشهای شما...مطالعه بیشتر

مقاله سئو شده چهار مسیری که تلاش های شما در زمینه سئو را بیهوده می کند به2024-10-17ارسال شده در: مقالات عمومی2 بازدید 0 پسندشدهمقاله سئو شده چار مسیری که تلاش های شما د زمینه سئو را بیهوده می کندChatGPT said:ChatGPTچهار مسیری که تلاشهای شما...مطالعه بیشتر -

مقاله سئو شده آموزش راه اندازی هات اسپات میکروتیک و اتصال به IBSng بده2024-10-17ارسال شده در: مقالات عمومی4 بازدید 0 پسندشدهمقاله سئو شده آموزش راه اندازی هات اسپات میکروتیک و اتصل به IBSngChatGPT said:ChatGPTبرای نوشتن مقالهای سئو شده...مطالعه بیشتر

مقاله سئو شده آموزش راه اندازی هات اسپات میکروتیک و اتصال به IBSng بده2024-10-17ارسال شده در: مقالات عمومی4 بازدید 0 پسندشدهمقاله سئو شده آموزش راه اندازی هات اسپات میکروتیک و اتصل به IBSngChatGPT said:ChatGPTبرای نوشتن مقالهای سئو شده...مطالعه بیشتر

برچسبهای بلاگ

گالری تصاویر

تصاویر ویژهای وجود ندارد

آخرین نظرات